Fortinet avertizează administratorii IT să corecteze imediat erorile critice de ocolire a autentificării pe firewall-urile FortiGate

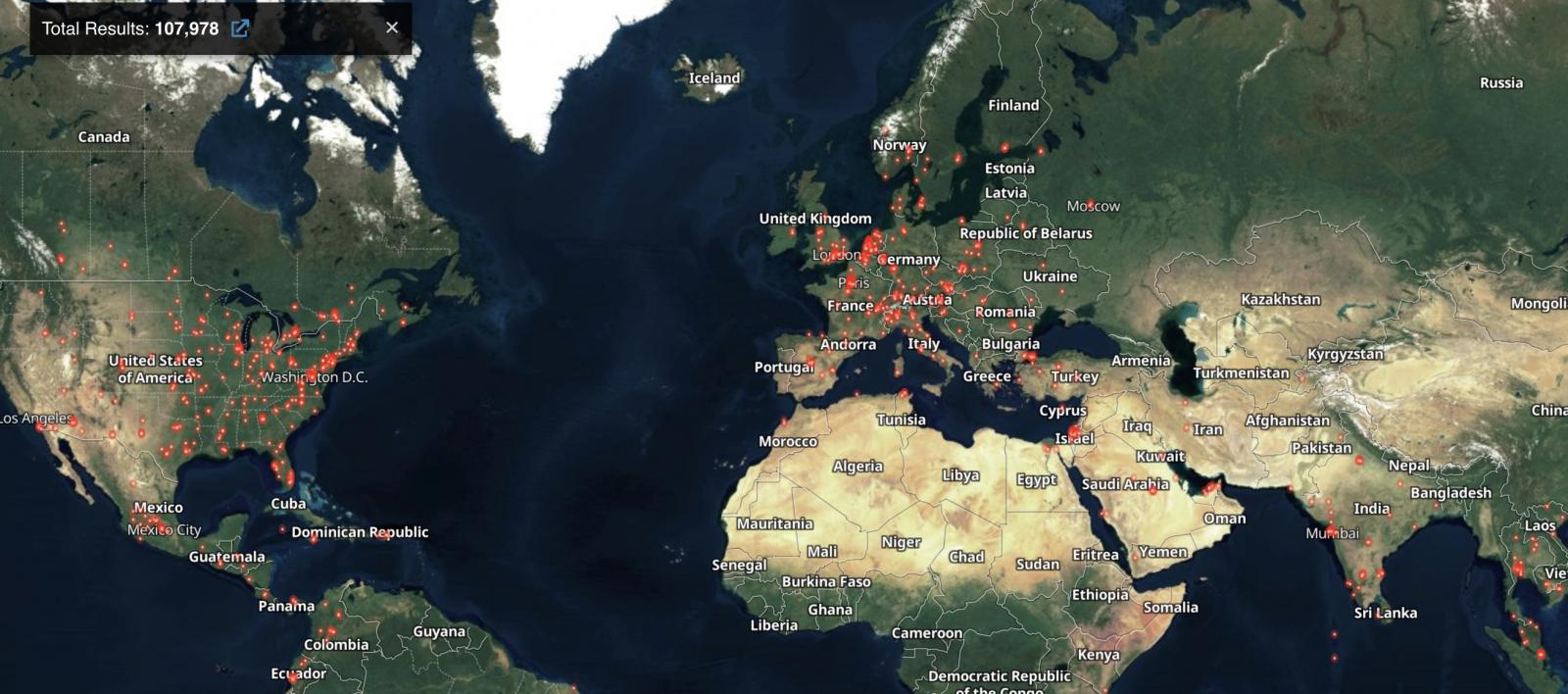

Firewall-uri FortiGate expuse la internet (Shodan)

Fortinet a avertizat administratorii IT să actualizeze firewall-urile FortiGate și proxy-urile web FortiProxy la cele mai recente versiuni, care abordează o vulnerabilitate critică.

Defectul de securitate (urmărit ca CVE-2022-40684) este o ocolire de autentificare pe interfața administrativă care ar putea permite actorilor de amenințări la distanță să se conecteze la dispozitive nepatchate.

„O ocolire de autentificare folosind o cale sau un canal alternativ [CWE-88] în FortiOS și FortiProxy poate permite unui atacator neautentificat să efectueze operațiuni pe interfața administrativă prin solicitări HTTP sau HTTPS special concepute”, explică Fortinet într-un buletin de asistență pentru clienți emis astăzi.

„Aceasta este o vulnerabilitate critică și ar trebui tratată cu cea mai mare urgență”, adaugă compania.

De asemenea, Fortinet a trimis e-mail clienților și le-a sfătuit să se actualizeze imediat la cele mai recente versiuni disponibile.

„Datorită capacității de a exploata această problemă de la distanță, Fortinet recomandă insistent tuturor clienților cu versiunile vulnerabile să efectueze un upgrade imediat”, a avertizat compania .

Potrivit unei căutări Shodan , peste 100.000 de firewall-uri FortiGate sunt accesibile de pe Internet, deși nu se știe dacă interfețele lor de gestionare sunt, de asemenea, expuse.

Lista completă a produselor vulnerabile la atacuri care încearcă să exploateze defectul CVE-2022-40 include:

- FortiOS: de la 7.0.0 la 7.0.6 și de la 7.2.0 la 7.2.1

- FortiProxy: De la 7.0.0 la 7.0.6 și 7.2.0

Conform buletinului de asistență pentru clienți de astăzi, Fortinet a lansat patch-uri de securitate joi, cerând clienților să actualizeze dispozitivele vulnerabile la versiunile FortiOS/FortiProxy 7.0.7 sau 7.2.2 .

Soluție disponibilă până la implementarea patch-urilor

Compania oferă, de asemenea, o soluție pentru cei care nu pot implementa imediat actualizări de securitate.

Pentru a împiedica atacatorii de la distanță să ocolească autentificarea și să se conecteze la implementările vulnerabile FortiGate și FortiProxy, clienții ar trebui să limiteze adresele IP care pot ajunge la interfața administrativă folosind o politică locală.

Cu toate acestea, așa cum sa dezvăluit într-o comunicare avansată, Fortinet sfătuiește administratorii să dezactiveze interfețele de utilizator de gestionare la distanță pentru a se asigura că atacurile potențiale sunt blocate.

„Dacă aceste dispozitive nu pot fi actualizate în timp util, administrarea HTTPS pentru internet ar trebui să fie dezactivată imediat până când actualizarea poate fi efectuată”, a spus Fortinet.

Un purtător de cuvânt al Fortinet a declarat că compania va împărtăși mai multe informații în zilele următoare.

„Comunicațiile cu clienții detaliază adesea cele mai actualizate îndrumări și recomandă pașii următori pentru a-și proteja și securiza cel mai bine organizația”, a spus purtătorul de cuvânt al Fortinet.

„Există situații în care comunicările confidențiale anticipate ale clienților pot include avertizare timpurie privind avizele pentru a le permite clienților să își întărească și mai mult postura de securitate, care apoi vor fi lansate public în zilele următoare unui public mai larg.”

- Cum să instalezi și să configurezi NoMachine pe Windows PC pentru conectarea remote la un Server VPS - 14 noiembrie 2024

- One-IT furnizează echipamente, soluții și softuri pentru SmartLab-uri complete | PNRR/PNRAS Digitalizare scoli - 18 septembrie 2024

- Apple iPhone 16: Smartphone-ul conceput pentru AI, cu funcții noi – Apple Intelligence și Controlul Camerei - 9 septembrie 2024